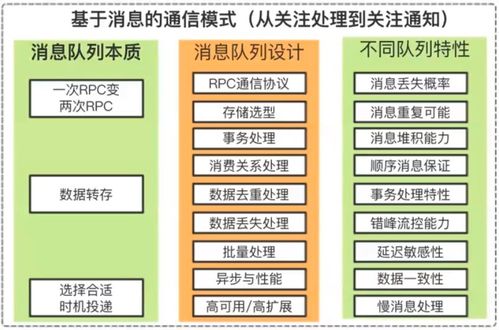

在當今的互聯網應用架構中,分布式消息隊列已成為實現系統解耦、異步通信和流量削峰的關鍵組件。隨著其廣泛應用,如何在設計之初就充分考慮網絡與信息安全,成為了軟件開發中不可忽視的核心議題。一個健壯、安全的消息隊列系統,不僅能保障數據的高效流轉,更是抵御網絡攻擊、保護敏感信息的第一道防線。

一、分布式消息隊列的核心架構與安全挑戰

典型的分布式消息隊列(如Kafka, RabbitMQ, Pulsar)采用生產者-消費者模型,其核心組件包括:消息代理(Broker)、生產者(Producer)、消費者(Consumer)和注冊中心/協調器。這種分布式特性帶來了幾大安全挑戰:

- 網絡傳輸安全:消息在網絡中明文傳輸易被竊聽或篡改。

- 身份認證與授權:如何確保只有合法的生產者/消費者才能接入和操作特定主題(Topic)或隊列。

- 數據持久化安全:存儲在磁盤上的消息數據可能面臨未授權訪問。

- 拒絕服務攻擊(DoS):惡意客戶端可能發送海量請求耗盡系統資源。

- 審計與追溯:出現安全事件時,需要完整的操作日志進行追蹤。

二、分層安全防御體系設計

一個縱深防御的安全消息隊列應從多個層面構建:

1. 網絡與傳輸層安全

TLS/SSL加密:在所有網絡通信鏈路(客戶端-代理、代理-代理)上強制啟用TLS,防止中間人攻擊和數據竊聽。應采用最新的協議版本(如TLS 1.3)并妥善管理證書。

網絡隔離:將消息隊列集群部署在獨立的網絡分區或VPC內,通過防火墻策略嚴格控制入口和出口流量,僅開放必要的端口。

2. 身份認證與訪問控制

強身份認證:集成企業級身份提供商(如LDAP, Kerberos, OAuth 2.0, mTLS)。例如,Kafka支持通過SASL框架集成GSSAPI (Kerberos)、PLAIN、SCRAM等多種機制。雙向TLS認證(mTLS)能提供基于證書的強身份標識。

細粒度授權(RBAC/ABAC):實現基于角色或屬性的訪問控制。定義清晰的權限模型(如創建、寫、讀、消費、管理),確保生產者和消費者僅能訪問其被授權的主題或隊列。Apache Kafka的ACL機制與Apache Ranger或自定義授權插件的結合是常見實踐。

3. 數據安全

端到端加密:對于高度敏感數據,可在應用層進行加密后再發送至隊列,確保即使存儲層被突破,數據仍不可讀。需妥善管理加密密鑰(推薦使用硬件安全模塊HSM或云KMS)。

靜態數據加密:對持久化到磁盤的消息日志和元數據啟用加密(如使用Linux的dm-crypt或云平臺的加密卷功能)。

4. 運維與審計安全

安全配置:禁用所有默認端口和弱密碼,及時修補漏洞,遵循最小權限原則配置操作系統和容器環境。

全面審計日志:記錄所有管理操作、客戶端連接、權限變更和異常訪問嘗試,并將日志發送至受保護的獨立日志系統(如SIEM)進行分析和告警。

* 配額與限流:為客戶端設置生產和消費的帶寬、請求速率配額,防止資源濫用和DoS攻擊。

三、在軟件開發中的安全實踐

開發者在構建和集成消息隊列時,應做到:

- SDK安全使用:在客戶端代碼中使用官方或受信任的SDK,并確保其版本已包含最新的安全補丁。在初始化連接時,必須正確配置安全參數(如TLS證書路徑、SASL機制)。

- 憑證管理:絕對不要在代碼或配置文件中硬編碼訪問密鑰、密碼。使用安全的秘密管理服務(如HashiCorp Vault、AWS Secrets Manager)在運行時動態獲取。

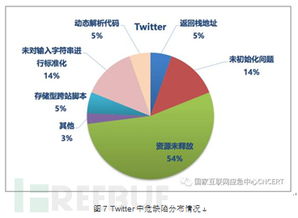

- 輸入驗證與消息過濾:生產者端應對消息內容進行基本的有效性檢查,防止注入惡意負載。可以在代理端部署插件,對消息進行輕量級過濾或清洗。

- 安全測試:將消息隊列組件納入安全測試范圍,包括滲透測試、依賴項漏洞掃描(SCA)和針對通信協議的模糊測試。

四、新興趨勢與未來展望

隨著零信任架構和云原生技術的普及,消息隊列安全設計也在演進:

- 服務網格集成:通過Istio、Linkerd等服務網格,可以在基礎設施層統一管理服務間的TLS通信和策略,簡化消息隊列客戶端的安全配置。

- 機密計算:利用可信執行環境(TEE)等技術,實現內存中消息數據的加密處理,為最高安全等級的場景提供保護。

- 基于策略的自動化安全:通過聲明式策略,自動執行安全配置和合規性檢查,降低人為錯誤風險。

###

設計一個安全的互聯網分布式消息隊列并非單一功能點的添加,而是一個貫穿于架構設計、開發實施、部署運維全生命周期的系統性工程。它要求架構師和開發者具備跨領域的知識,將分布式系統的效率與信息安全的原則深度融合。通過構建分層的防御體系,并遵循安全的開發運維實踐,我們才能確保這條承載企業核心數據的“信息大動脈”既高效流暢,又堅不可摧,為上層業務的穩定與創新奠定堅實基礎。